Curso Ciberseguridad: Hacking Avanzado

En Conocimiento Libre impulsamos el desarrollo de proyectos de innovación y la adopción de la Industria 4.0 para fortalecer la competitividad y promover el desarrollo sostenible del ecosistema regional, lo logramos a través de servicios de transformación digital y el fomento de competencias laborales dirigidos a los actores de la triple hélice (Empresas, Gobierno y Universidades).

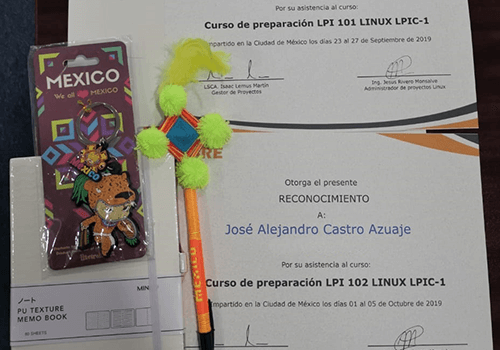

Conocimiento Libre es un Partner oficial de Capacitación LPI ATP (Approved Training Partner) reconocido como Platinum, el máximo nivel alcanzable.

Acerca del Curso:

El Curso Ciberseguridad Hacking Avanzado está diseñado para profesionales de TI que buscan fortalecer sus conocimientos en técnicas de ataque y defensa cibernética. A lo largo del curso, los participantes aprenderán a identificar, explotar y mitigar vulnerabilidades críticas en entornos reales, aplicando estrategias avanzadas de seguridad.

A lo largo del Curso Ciberseguridad Hacking Avanzado, los participantes aprenderán a identificar, explotar y mitigar vulnerabilidades críticas en entornos reales, aplicando estrategias avanzadas de seguridad.

Objetivos del Curso:

- Comprender y mitigar ataques de Buffer Overflow y vulnerabilidades en SUDO.

- Identificar y defenderse contra ataques de inyección de comandos en servidores web.

- Aplicar técnicas de hardening basadas en los controles del CIS para servidores Linux.

- Evaluar y fortalecer la seguridad en contenedores Docker y su entorno.

- Configurar y administrar la seguridad en SELinux para un control de acceso avanzado.

- Analizar y mitigar las 10 principales amenazas del OWASP en aplicaciones web.

- Explorar herramientas de hacking ético y estrategias de defensa proactiva.

- Desarrollar un enfoque integral de seguridad ofensiva y defensiva.

Temario:

UNIDAD 1: Conocer técnicas de ataque basados en vulnerabilidades de Buffer Overflow. Explotando la vulnerabilidad.

1.1 En qué consiste un ataque Buffer Overflow.

1.2 Vulnerabilidad CVE-2021-3156 en distribuciones de Linux.

1.3 Anatomía del ataque.

1.4 Ejecución del ataque.

1.5 Mitigando el riesgo.

1.6 Otras vulnerabilidades relacionadas con SUDO en ambientes unix

UNIDAD 2: Conocer técnicas avanzadas de inyección de comandos a servidores web

2.1 En qué consiste un ataque de inyección de comandos.

2.2 Vulnerabilidad CVE-2021-41773 en distribuciones de Linux / Apache Web Server 2.4

2.3 Anatomía del ataque.

2.4 Ejecución del ataque.

2.5 Mitigando el riesgo.

UNIDAD 3: Desarrollar destrezas en el proceso de hardening de servidores basados en los controles CIS (Center for internet Security).

3.1 En qué consiste el proceso de hardening basado en CIS.

3.2 Conocer los principales controles para distribuciones Linux.

3.3 Aplicar los principales controles para las distribuciones Linux.

3.4 Automatizando el proceso de hardening.

UNIDAD 4: Hacking y aseguramiento para contenedores Docker.

4.1 Fundamentos de contenedores y Docker.

4.2 Controles CIS para Docker.

4.3 Segregación: Grupos de control y namespaces.

4.4 Aprendiendo sobre superficie de ataque en docker.

4.5 Explotando vulnerabilidades en contenedores docker.

4.6 Docker Hub / Docker registry

4.7 Revisando otras técnicas de defensa.

UNIDAD 5: Desarrollar destrezas en el proceso de instalación, gestión y ciclo de vida de certificados de seguridad

5.1 Bases teóricas: ¿Cómo funcionan? Conceptos.

5.2 Instalación de certificados auto firmados.

5.3 Instalación de certificados reales con CAs comerciales.

5.4 Instalación de certificados reales con CAs no-comerciales.

UNIDAD 6: Conocer la arquitectura de seguridad SELinux

6.1 ¿Qué es SELinux?

6.2 Configuración de SELinux

6.3 Contextos y etiquetas.

6.4 Control de acceso discrecional (DAC).

6.5 Control de acceso obligatorio (MAC).

6.6 Registros AVC.

UNIDAD 7: Conocer a profundidad el OWASP TOP 10

7.1 ¿Qué es OWASP?

7.2 Identificar las 10 amenazas principales de OWASP

7.3 Comprender cómo los atacantes pueden ejecutar las 10 principales amenazas de OWASP

7.4 Explicar el impacto por amenaza para su negocio

7.5 Comprender cómo se pueden mitigar las 10 principales amenazas de OWASP

7.6 Aprender cómo se pueden explotar las 10 principales amenazas de OWASP

7.7 Uso de múltiples herramientas de hacking web

Audiencia

- Administradores de sistemas y redes que buscan implementar medidas de seguridad en infraestructuras TI.

- Ingenieros y analistas de ciberseguridad interesados en aprender estrategias avanzadas de protección contra amenazas.

- Equipos de respuesta ante incidentes (SOC, CSIRT) que necesitan mejorar la detección y mitigación de ataques.

- Desarrolladores de software y DevOps que desean integrar medidas de seguridad en el desarrollo y despliegue de aplicaciones.

- Empresas y startups que buscan proteger sus activos digitales y cumplir con normativas de ciberseguridad.

Si deseas explorar más opciones de capacitacion, te invitamos a consultar nuestro Catálogo de Cursos y Certificaciones, donde encontrarás programas en Linux, Ciberseguridad, DevOps, Nube y Bases de Datos.

Requisitos

- Conocimientos básicos de redes y sistemas operativos (Windows/Linux).

- Familiaridad con conceptos fundamentales de ciberseguridad y amenazas informáticas.

- Experiencia previa en administración de infraestructuras TI (opcional, pero recomendable).

- Habilidad para utilizar herramientas de análisis y seguridad en entornos empresariales.

- No es necesario tener experiencia en hacking ético o pruebas de penetración.

* Campo obligatorio

Vive la experiencia de nuestros cursos