Certificación: Cisco CCST Cybersecurity

Preparación práctica en los principales aspectos de la ciberseguridad sobre como proteger los activos de TI de sus empresa en 40 horas.

En la Certificación Cisco CCST Cybersecurity aprenderas sobre los principales aspectos de ciberseguridad, tener una visión realista de cómo operan los actores maliciosos, cómo proteger los activos TI de su empresa y aprobar el examen de Cisco Certified Support Technician (CCST) Cybersecurity.

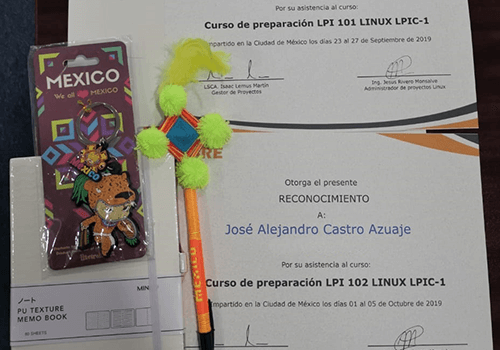

Conocimiento Libre es un Partner oficial de Capacitación LPI ATP (Approved Training Partner) reconocido como Platinum, el máximo nivel alcanzable.

Acerca del Curso:

En la Certificación Cisco CCST Cybersecurity está diseñado para formar una base sólida y práctica en ciberseguridad aplicada a entornos reales de TI. A lo largo del programa se abordan los principios esenciales de seguridad (amenazas, vulnerabilidades, riesgos, hardening y defensa en profundidad), gestión de acceso (AAA, RADIUS, MFA) y fundamentos de cifrado (hashing, certificados y PKI), conectando cada tema con escenarios de ataque y defensa.

El temario avanza hacia seguridad de red (protocolos TCP/IP, segmentación, DMZ, IDS/IPS, VPN y NAC), seguridad en endpoints (Windows, macOS y Linux), análisis de logs, eliminación de malware, evaluación de vulnerabilidades y gestión de riesgos con referencias a CVE/CVSS y continuidad del negocio.

Objetivos:

Al finalizar la Certificación Cisco CCST Cybersecurity el alumno será capaz de:

- Aplicar principios esenciales de seguridad para identificar vulnerabilidades, amenazas, riesgos, vectores de ataque y prácticas de hardening con enfoque de defensa en profundidad y CIA.

- Reconocer y explicar amenazas comunes (malware, ransomware, DoS, botnets, ingeniería social, MitM, IoT, amenazas internas y APT) y su impacto operativo.

- Implementar y administrar controles de acceso: AAA, RADIUS, MFA y políticas de contraseñas, incluyendo laboratorio de multifactor en Linux.

- Comprender y aplicar cifrado y PKI: hashing, certificados, algoritmos fuertes/débiles, estados de datos y protocolos que usan cifrado.

- Identificar vulnerabilidades en protocolos TCP/IP (TCP, UDP, HTTP, ARP, ICMP, DHCP, DNS) y aplicar segmentación, CIDR, NAT y criterios de red pública/privada orientados a seguridad.

Temario

UNIDAD 1: Principios Esenciales de Seguridad

1.1 Definir principios esenciales de seguridad: Vulnerabilidades, amenazas, exploits y riesgos; vectores de ataque; endurecimiento (hardening); defensa en profundidad; la tríada CIA (Confidencialidad, Integridad y Disponibilidad); tipos de atacantes; motivos de los ataques y código de ética.

1.2 Explicar amenazas y vulnerabilidades comunes: Malware, ransomware, denegación de servicio (DoS), botnets, ataques de ingeniería social (phishing, spear phishing, vishing, smishing, tailgating), ataques físicos, Man-in-the-Middle (MitM), vulnerabilidades de IoT, amenazas internas y Amenazas Persistentes Avanzadas (APT).

1.3 Explicar principios de gestión de acceso: Autenticación, Autorización y Contabilidad (AAA); RADIUS; autenticación de múltiples factores (MFA) y políticas de contraseñas.

1.4 Explicar métodos y aplicaciones de cifrado: Tipos de cifrado, hashing, certificados, infraestructura de clave pública (PKI); algoritmos fuertes vs. débiles; estados de los datos (en tránsito, en reposo, en uso) y protocolos que utilizan cifrado.

UNIDAD 2: Control de acceso, hardening y CIS

2.1 Multifactor de autenticación en Linux – Google 2fa

2.2 Simulación de ataques real: obtener contraseñas en sistemas operativos Windows

2.3 Implementación de esquemas de hardening

2.4 Compliance as a Service – CIS Benchmarks

UNIDAD 3: Conceptos Básicos de Seguridad de Red

3.1 Describir vulnerabilidades de los protocolos TCP/IP: TCP, UDP, HTTP, ARP, ICMP, DHCP y DNS.

3.2 Explicar cómo las direcciones de red impactan la seguridad: Direcciones IPv4 e IPv6, direcciones MAC, segmentación de red, notación CIDR, NAT, redes públicas vs. privadas.

3.3 Describir infraestructura y tecnologías de red: Arquitectura de seguridad, DMZ, virtualización, nube, honeypots, servidores proxy, IDS e IPS.

3.4 Configurar una red inalámbrica segura para oficinas pequeñas/hogar (SoHo): Filtrado de direcciones MAC, estándares y protocolos de cifrado, SSID.

3.5 Implementar tecnologías de acceso seguro: Listas de Control de Acceso (ACL), firewalls, VPN y Control de Admisión de Red (NAC).

UNIDAD 4: Análisis de Tráfico (ARP Poisoning y Monitoreo de Firewall)

4.1 Simulación de ataque real al entorno de red: ARP Poisoning

4.2 Monitoreo del firewall durante el ataque

4.3 Análisis de tráfico de red durante el ataque.

UNIDAD 5: Conceptos de Seguridad en Endpoints

5.1 Describir conceptos de seguridad de sistemas operativos: Windows, macOS y Linux; características de seguridad (Windows Defender, firewalls de host); uso de CLI y PowerShell; permisos de archivos y directorios; escalada de privilegios.

5.2 Demostrar familiaridad con herramientas de evaluación de seguridad: netstat, nslookup, tcpdump.

5.3 Verificar que los sistemas cumplan con políticas y estándares: Inventario de hardware y software, despliegue de programas, copias de seguridad (backups), cumplimiento normativo (PCI DSS, HIPAA, GDPR) y políticas BYOD.

5.4 Implementar actualizaciones de software y hardware: Windows Update, actualizaciones de aplicaciones, controladores (drivers), firmware y parches.

5.5 Interpretar registros (logs) del sistema: Visor de eventos, registros de auditoría, logs de sistema y aplicaciones, syslog e identificación de anomalías.

5.6 Demostrar familiaridad con la eliminación de malware: Escaneo de sistemas, revisión de logs de escaneo y remediación.

UNIDAD 6: Introducción a Wazuh

6.1 Introducción a Wazuh

6.2 Evaluación de cumplimiento con Wazuh

6.3 Detección de intentos de accesos no autorizados y ataques de fuerza bruta (Brute Force) con Wazuh.

6.4 Evaluación de vulnerabilidades con Wazuh

6.5 Reconocimiento de puertos con nmap

6.6 Monitoreo de otros eventos de seguridad con Wazuh – Malware

- Simulación de ataque real: Acceso al sistema operativo, desactivación del antivirus e inyección de malware.

UNIDAD 7: Evaluación de Vulnerabilidades y Gestión de Riesgos

7.1 Explicar la gestión de vulnerabilidades: Identificación y mitigación; reconocimiento activo y pasivo; pruebas (escaneo de puertos, automatización).

7.2 Utilizar técnicas de inteligencia de amenazas: Bases de datos de vulnerabilidades (CVEs), informes de ciberseguridad, noticias y servicios de suscripción; importancia de la documentación proactiva.

7.3 Explicar la gestión de riesgos: Diferencia entre vulnerabilidad y riesgo, clasificación de riesgos, estrategias de mitigación y niveles de riesgo.

7.4 Explicar la importancia de la recuperación ante desastres y continuidad del negocio: Planes de recuperación (DRP) y continuidad (BCP), copias de seguridad y controles de recuperación (detectivos, preventivos y correctivos).

UNIDAD 8: Manejo de Incidentes

8.1 Monitorear eventos de seguridad: Rol de SIEM y SOAR; identificación de incidentes mediante captura de paquetes y logs.

8.2 Explicar procesos de forense digital y atribución de ataques: Cyber Kill Chain, Matriz MITRE ATT&CK y Modelo Diamante; Tácticas, Técnicas y Procedimientos (TTP); manejo de evidencia y cadena de custodia.

8.3 Impacto de los marcos de cumplimiento en el manejo de incidentes: Requisitos de notificación y reporte (GDPR, HIPAA, etc.).

8.4 Describir los elementos de respuesta a incidentes: Políticas, planes, procedimientos y las etapas del ciclo de vida de respuesta a incidentes según NIST SP 800-61.

Audiencia

- Profesionales y estudiantes que apunten a la Certificación Cisco CCST Cybersecurity y roles de seguridad ofensiva/defensiva.

- Personal de TI (soporte, redes, sistemas) que busca entender vectores de ataque para mejorar controles.

- Desarrolladores y QA interesados en seguridad de aplicaciones y prácticas OWASP.

- Analistas SOC/Blue Team que requieren visión atacante para endurecer defensas.

- Personas con bases de Linux/redes que desean formalizar habilidades de pentesting.

Requisitos

- Equipo con conexión a internet para materiales y prácticas.

- Experiencia previa en Ciberseguridad y Linux

- Conocer el ciclo de ataque de CEH (reconocimiento, enumeración, gaining access, escalamientos, persistencia, cobertura de huellas)

- Escribir scripts cortos en Bash o Python para automatizar recolección, parsing y pruebas;

* Campo obligatorio

Vive la experiencia de nuestros cursos